Hardening Windows Host part 2 : WINDOWS SERVICES CONFIGURATION

Windows comes with unnecessary services which require to be configured properly to gain memory resources and to increase the security level.

The configuration depends on each environment, that's why we can't define recommended rules for any user: it must be done case-by-case.

There is many pages from Microsoft to Windows XP specialized web sites which provide exhaustive informations.

Here i just give some links and it could be suited to establish some comparisons.

***Configuration:

-Theeldergeek.

-Blackviper : if always under construction: on web-archive or its current mirror on Majorgeeks.

-Beemerworld.

-Tweakhound.

-Ziyadhosein.

-Fixyourwindows.

-SS64.

***Database:

-Microsoft services glossary.

-Windows service database: Iamnotageek (if unreachable: http://service.iamnotageek.com/)

***Automatic configuration tool:

It's generally recommended to configure windows services manually and to avoid automatic tools.

But just for information, there is hardening tools which can do the job for the user.

Here's a serious one (it's suited to read careffuly instructions).

Windows Hardening utility.

***Related articles:

-"Running Windows with no services" by Sysinternals.

-"Inside Win32 Services" (part 1 and 2) by Mark Russinovitch.

-Network services ("Minimizing Windows network services").

-Services réseaux (Minimisation des services réseaux sur les sytèmes Windows").

-"How to run an application as a service" (also possible and more easy with Microsoft Reskit Tools).

Faire tourner une application en tant que service par Hotline-pc ou Microsoft.

For information and only for information (not necessary), there is paid softs which provide more possibilities:

Pour information et seulement pour information, il existe des logiciels payants qui offre plus de possibilités:

FireDaemon and/et Application-As-A -Service.

Windows laisse par défaut tourner des services inutiles et pouvant présenter un risque potentiel pour la sécurité.

Pour des raisons de bon sens ( consommation inutile de mémoire) et de sécurité, Il convient donc d'établir des règles de configuration strictes pour chacun d'entre eux.

Quelque liens sont donnés ici à titre d'information afin que l'utilisateur puisse faire des comparaisons: chaque configuration de poste étant paticulière, les règles sont à définir au cas par cas.

-PCastuces.

-Zebulon.

-Depannetonpc.

-Optimix (clair et concis).

-Speedweb (configuration en page 4).

-A.Vouillon.

-Grignottine.

-Hotline-PC.

***Free utilities/gratuiciels:

*Active services/services en cours d'utilisation:

-Command line/en ligne de commande:

Many commands are possible; and here's some examples:

Plusieurs commandes sont possibles et en voiçi quelques exemples:

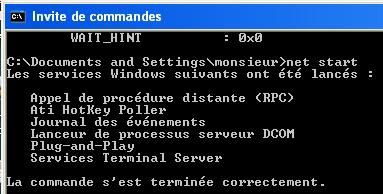

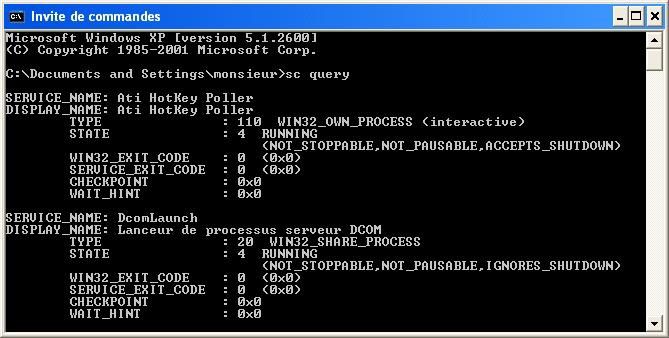

a: List of active services/liste des services actifs: "NET START" or "SC Query"

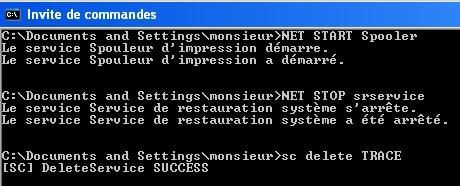

*"NET START S" and/et "NET STOP S" :

Where "S" is the name of the service/oû "S" est le nom du service.

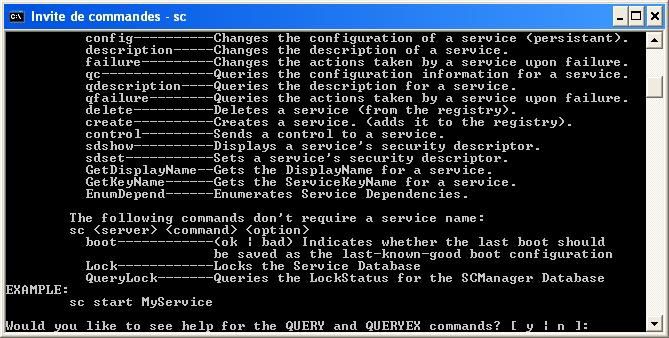

More options with/plus d'options avec: "SC":

More informations about the SC command at SS64, Earthlink or/ou Microsoft.

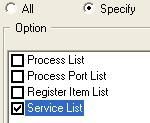

- AReporter: click on/sur "specify", "service list" and /et "build".

- VBS: "get active services" (direct download/téléchargement direct).

The list is saved as a text file (for AReporter and the VBS).

La liste est reportée sous forme de fichier texte (pour AReporter et le VBS).

*Drivers-services utilities:

-WinServices (several languages available/plusieurs langues disponibles).

-EkinX (french, english and spanish languages).

-ServiceView (english/russian languages).

-Driver and Service manager.

-Device Tree.

-PC Inspector FS Guard (several languages available/plusieurs langues disponibles).

-NTDriverList (may not work with XP/peut ne pas fonctionner sous XP).

-Windows Reskit Tools: at Dynawell, Petri or Micosoft.

-The Service VBS Script (managing Windows services with a vbs).

-For detecting hiding service/kernel driver (stealth malwares like some rootkits and keyloggers):

Pour détecter la présence de services cahés signe d'une malveillance furtive type rootkit et kernel keylogger:

Rootkitdetector.

CLOSING CRITICAL PORTS